目录

JavaScript Attacks (前端攻击)

The attacks in this section are designed to help you learn about how JavaScript is used in the browser and how it can be manipulated. The attacks could be carried out by just analysing network traffic, but that isn't the point and it would also probably be a lot harder.

本章节中的攻击旨在帮助您了解如何在浏览器中使用 JavaScript 以及如何对其进行操作,攻击可以通过分析网络流量来实现,但这不是本章节的重点而且可能要困难得多。

Simply submit the phrase "success" to win the level. Obviously, it isn't quite that easy, each level implements different protection mechanisms, the JavaScript included in the pages has to be analysed and then manipulated to bypass the protections.

只需提交单词 “success” 即可攻击成功,显然这并不是那么容易。每个级别都实现了不同的保护机制,页面中包含的JavaScript必须经过分析,然后才能绕过保护。

Low

源码

html <form name="low_js" method="post">

<input type="hidden" name="token" value="" id="token" />

<label for="phrase">Phrase</label>

<input type="text" name="phrase" value="ChangeMe" id="phrase" />

<input type="submit" id="send" name="send" value="Submit" />

</form><script>

/*

MD5 code from here

https://github.com/blueimp/JavaScript-MD5

这里是一个md5编码的函数

*/

!function(n){"use strict";function t(n,t){var r=(65535&n)+(65535&t);return(n>>16)+(t>>16)+(r>>16)<<16|65535&r}function r(n,t){return n<<t|n>>>32-t}function e(n,e,o,u,c,f){return t(r(t(t(e,n),t(u,f)),c),o)}function o(n,t,r,o,u,c,f){return e(t&r|~t&o,n,t,u,c,f)}function u(n,t,r,o,u,c,f){return e(t&o|r&~o,n,t,u,c,f)}function c(n,t,r,o,u,c,f){return e(t^r^o,n,t,u,c,f)}function f(n,t,r,o,u,c,f){return e(r^(t|~o),n,t,u,c,f)}function i(n,r){n[r>>5]|=128<<r%32,n[14+(r+64>>>9<<4)]=r;var e,i,a,d,h,l=1732584193,g=-271733879,v=-1732584194,m=271733878;for(e=0;e<n.length;e+=16)i=l,a=g,d=v,h=m,g=f(g=f(g=f(g=f(g=c(g=c(g=c(g=c(g=u(g=u(g=u(g=u(g=o(g=o(g=o(g=o(g,v=o(v,m=o(m,l=o(l,g,v,m,n[e],7,-680876936),g,v,n[e+1],12,-389564586),l,g,n[e+2],17,606105819),m,l,n[e+3],22,-1044525330),v=o(v,m=o(m,l=o(l,g,v,m,n[e+4],7,-176418897),g,v,n[e+5],12,1200080426),l,g,n[e+6],17,-1473231341),m,l,n[e+7],22,-45705983),v=o(v,m=o(m,l=o(l,g,v,m,n[e+8],7,1770035416),g,v,n[e+9],12,-1958414417),l,g,n[e+10],17,-42063),m,l,n[e+11],22,-1990404162),v=o(v,m=o(m,l=o(l,g,v,m,n[e+12],7,1804603682),g,v,n[e+13],12,-40341101),l,g,n[e+14],17,-1502002290),m,l,n[e+15],22,1236535329),v=u(v,m=u(m,l=u(l,g,v,m,n[e+1],5,-165796510),g,v,n[e+6],9,-1069501632),l,g,n[e+11],14,643717713),m,l,n[e],20,-373897302),v=u(v,m=u(m,l=u(l,g,v,m,n[e+5],5,-701558691),g,v,n[e+10],9,38016083),l,g,n[e+15],14,-660478335),m,l,n[e+4],20,-405537848),v=u(v,m=u(m,l=u(l,g,v,m,n[e+9],5,568446438),g,v,n[e+14],9,-1019803690),l,g,n[e+3],14,-187363961),m,l,n[e+8],20,1163531501),v=u(v,m=u(m,l=u(l,g,v,m,n[e+13],5,-1444681467),g,v,n[e+2],9,-51403784),l,g,n[e+7],14,1735328473),m,l,n[e+12],20,-1926607734),v=c(v,m=c(m,l=c(l,g,v,m,n[e+5],4,-378558),g,v,n[e+8],11,-2022574463),l,g,n[e+11],16,1839030562),m,l,n[e+14],23,-35309556),v=c(v,m=c(m,l=c(l,g,v,m,n[e+1],4,-1530992060),g,v,n[e+4],11,1272893353),l,g,n[e+7],16,-155497632),m,l,n[e+10],23,-1094730640),v=c(v,m=c(m,l=c(l,g,v,m,n[e+13],4,681279174),g,v,n[e],11,-358537222),l,g,n[e+3],16,-722521979),m,l,n[e+6],23,76029189),v=c(v,m=c(m,l=c(l,g,v,m,n[e+9],4,-640364487),g,v,n[e+12],11,-421815835),l,g,n[e+15],16,530742520),m,l,n[e+2],23,-995338651),v=f(v,m=f(m,l=f(l,g,v,m,n[e],6,-198630844),g,v,n[e+7],10,1126891415),l,g,n[e+14],15,-1416354905),m,l,n[e+5],21,-57434055),v=f(v,m=f(m,l=f(l,g,v,m,n[e+12],6,1700485571),g,v,n[e+3],10,-1894986606),l,g,n[e+10],15,-1051523),m,l,n[e+1],21,-2054922799),v=f(v,m=f(m,l=f(l,g,v,m,n[e+8],6,1873313359),g,v,n[e+15],10,-30611744),l,g,n[e+6],15,-1560198380),m,l,n[e+13],21,1309151649),v=f(v,m=f(m,l=f(l,g,v,m,n[e+4],6,-145523070),g,v,n[e+11],10,-1120210379),l,g,n[e+2],15,718787259),m,l,n[e+9],21,-343485551),l=t(l,i),g=t(g,a),v=t(v,d),m=t(m,h);return[l,g,v,m]}function a(n){var t,r="",e=32*n.length;for(t=0;t<e;t+=8)r+=String.fromCharCode(n[t>>5]>>>t%32&255);return r}function d(n){var t,r=[];for(r[(n.length>>2)-1]=void 0,t=0;t<r.length;t+=1)r[t]=0;var e=8*n.length;for(t=0;t<e;t+=8)r[t>>5]|=(255&n.charCodeAt(t/8))<<t%32;return r}function h(n){return a(i(d(n),8*n.length))}function l(n,t){var r,e,o=d(n),u=[],c=[];for(u[15]=c[15]=void 0,o.length>16&&(o=i(o,8*n.length)),r=0;r<16;r+=1)u[r]=909522486^o[r],c[r]=1549556828^o[r];return e=i(u.concat(d(t)),512+8*t.length),a(i(c.concat(e),640))}function g(n){var t,r,e="";for(r=0;r<n.length;r+=1)t=n.charCodeAt(r),e+="0123456789abcdef".charAt(t>>>4&15)+"0123456789abcdef".charAt(15&t);return e}function v(n){return unescape(encodeURIComponent(n))}function m(n){return h(v(n))}function p(n){return g(m(n))}function s(n,t){return l(v(n),v(t))}function C(n,t){return g(s(n,t))}function A(n,t,r){return t?r?s(t,n):C(t,n):r?m(n):p(n)}"function"==typeof define&&define.amd?define(function(){return A}):"object"==typeof module&&module.exports?module.exports=A:n.md5=A}(this);

function rot13(inp) {

return inp.replace(/[a-zA-Z]/g, function(c) {

return String.fromCharCode((c <= "Z" ? 90 : 122) >= (c = c.charCodeAt(0) + 13) ? c : c - 26);

});

}

function generate_token() {

var phrase = document.getElementById("phrase").value;

document.getElementById("token").value = md5(rot13(phrase));

}

generate_token();

</script>

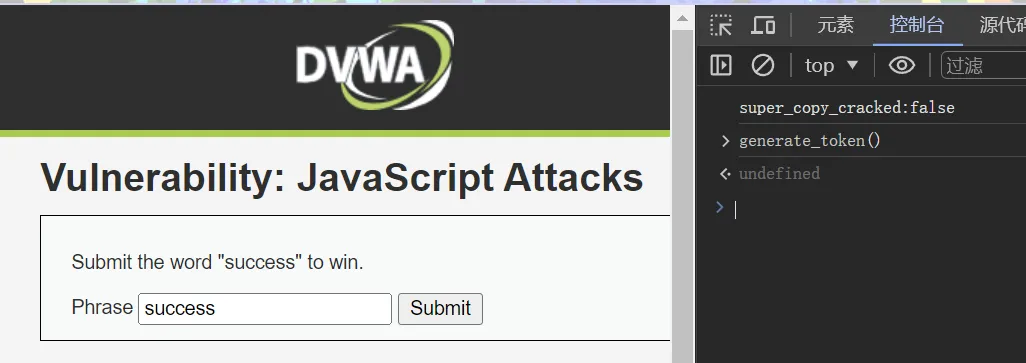

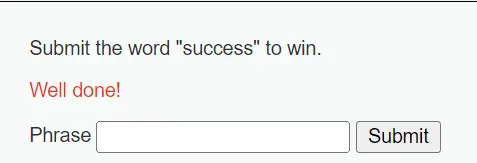

漏洞复现

-

在页面的源代码中发现插入的js脚本,发现是获取了 ID为

phrase的输入框的值, 然后再使用md5进行编码,后赋值给一个IDtoken,来验证token最后一行中的

generate_token();代表着加载完就调用函数,所以这个等级很简单 先在输入框中输入"success",然后再在控制台调用函数重新编码覆盖旧的token即可

先在输入框中输入"success",然后再在控制台调用函数重新编码覆盖旧的token即可 -

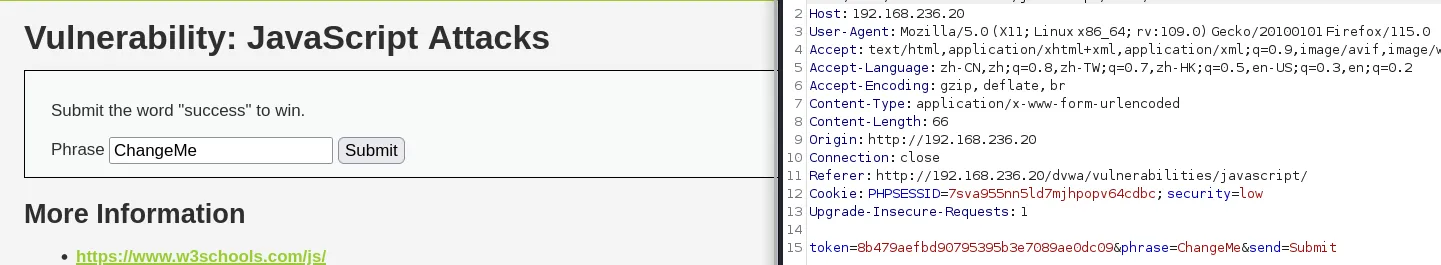

使用burpsuite抓包观察一下

token=8b479aefbd90795395b3e7089ae0dc09&phrase=success&send=Submit发现两次发送的token都一样,这时候观察源码发现有个将value值编码并赋值的函数

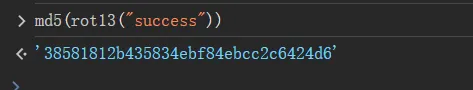

generate_token();直接在浏览器控制台手动调用函数并传参为要加密的字符

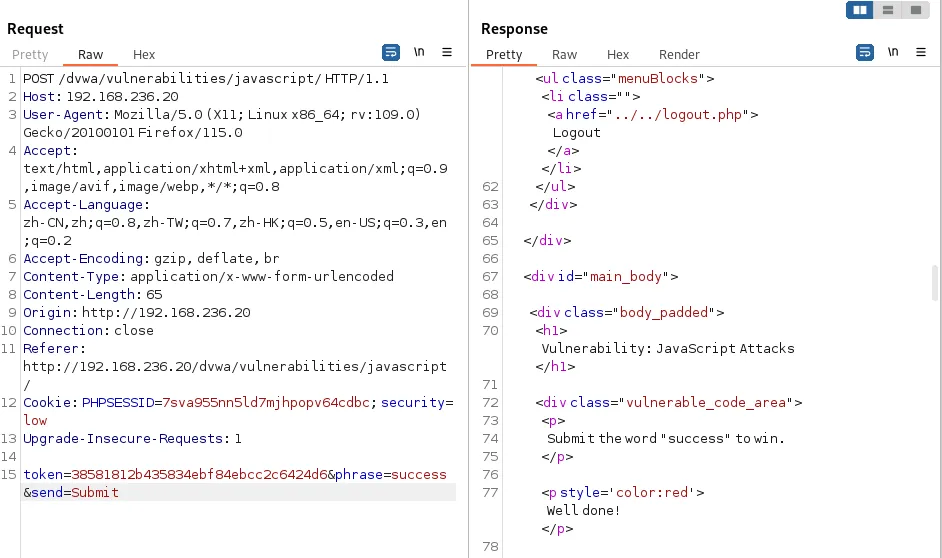

得到token后在burpsuite中修改数据为更新后的token

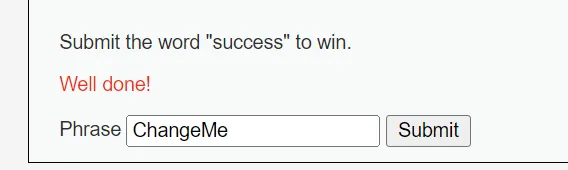

最后在返回的第77行得到了成功提示

最后在返回的第77行得到了成功提示

Medium

源码

html <form name="low_js" method="post">

<input type="hidden" name="token" value="" id="token" />

<label for="phrase">Phrase</label>

<input type="text" name="phrase" value="ChangeMe" id="phrase" />

<input type="submit" id="send" name="send" value="Submit" />

</form><script src="../../vulnerabilities/javascript/source/medium.js"></script>

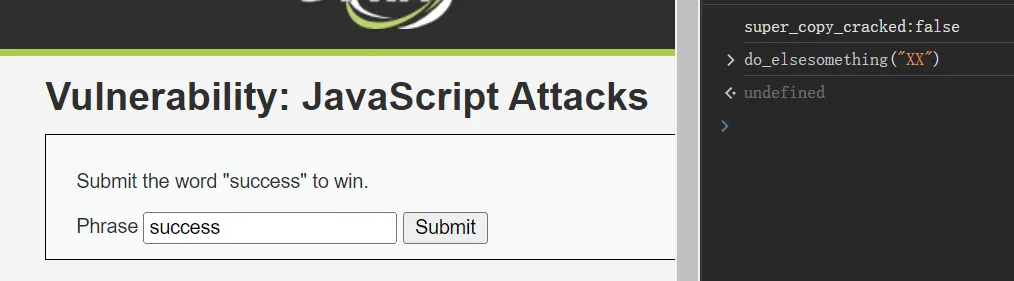

漏洞复现

发现form表单下并没有像 Low 等级中直接写出JavaScript代码,而且引用了一个文件

jsfunction do_something(e) {

for (var t = "", n = e.length - 1; n >= 0; n--)

t += e[n];

return t

}

setTimeout(function() {

do_elsesomething("XX")

}, 300);

function do_elsesomething(e) {

document.getElementById("token")

.value = do_something(e + document.getElementById("phrase")

.value + "XX")

}

生成 token 的函数被放在单独的js文件中,生成的方式是将 "XX" + phrase 变量的值 + "XX"字符串反转作为 token。

jsdo_something(e + document.getElementById("phrase").value + "XX")

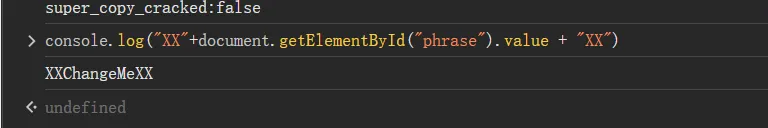

在控制台中将这段加密部分打印出来

在控制台中将这段加密部分打印出来

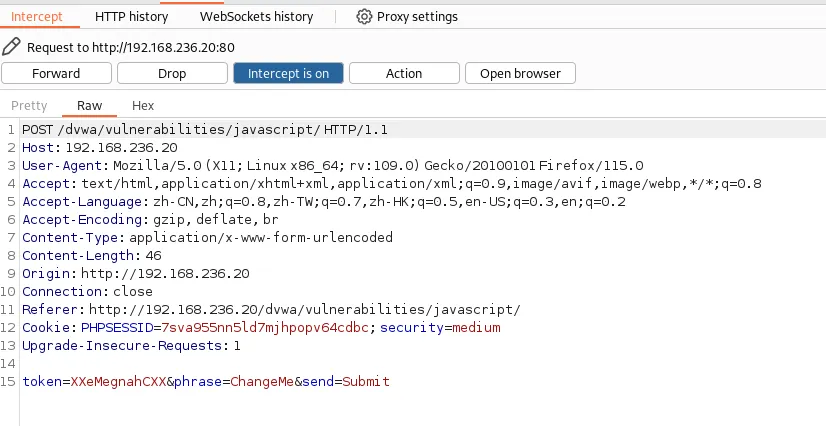

再用burpsuite查看传过去的token

解题思路和上一等级一样,调用函数生成新的token,再进行发送即可通关

High

源码

html <form name="low_js" method="post">

<input type="hidden" name="token" value="" id="token" />

<label for="phrase">Phrase</label>

<input type="text" name="phrase" value="ChangeMe" id="phrase" />

<input type="submit" id="send" name="send" value="Submit" />

</form><script src="../../vulnerabilities/javascript/source/high.js"></script>

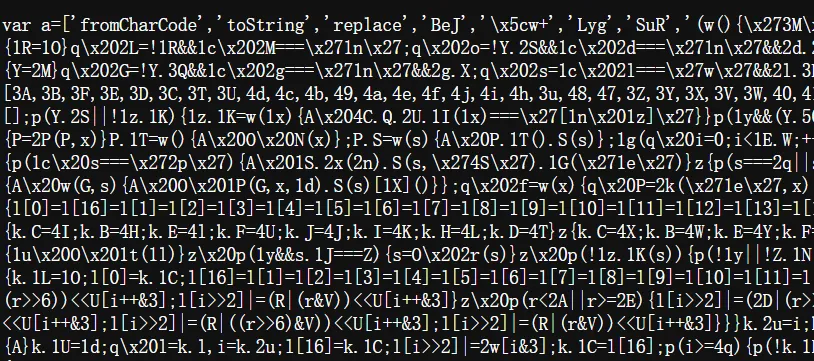

漏洞复现

继续查看引入的js文件,发现被混淆过,使用还原工具得到源码

继续查看引入的js文件,发现被混淆过,使用还原工具得到源码

js

function do_something(e) {

for (var t = "", n = e.length - 1; n >= 0; n--) t += e[n];

return t

}

function token_part_3(t, y = "ZZ") {

document.getElementById("token").value = sha256(document.getElementById("token").value + y)

}

function token_part_2(e = "YY") {

document.getElementById("token").value = sha256(e + document.getElementById("token").value)

}

function token_part_1(a, b) {

document.getElementById("token").value = do_something(document.getElementById("phrase").value)

}

document.getElementById("phrase").value = "";

setTimeout(function() {

token_part_2("XX")

}, 300);

document.getElementById("send").addEventListener("click", token_part_3);

token_part_1("ABCD", 44);

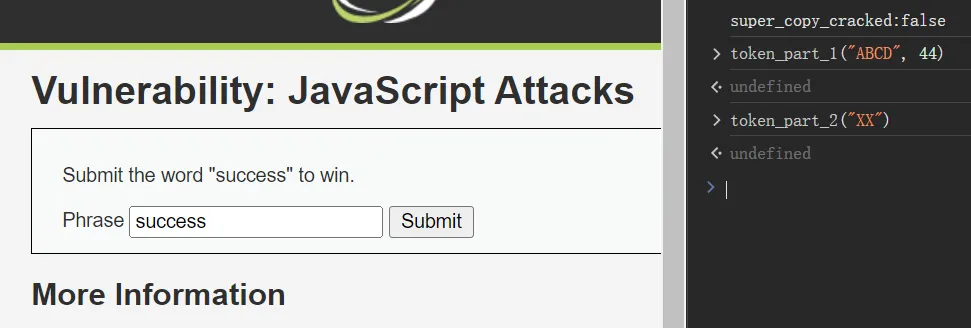

由于执行 token_part_2("XX") 有 300 毫秒延时,所以 token_part_1("ABCD", 44) 会被先执行,而 token_part_3() 则是和提交按钮的 click 事件一起执行。

攻击方式#

和前面的思路差不多,依次执行 token_part_1("ABCD", 44) 和 oken_part_2("XX"),最后点击提交执行 token_part_3()。

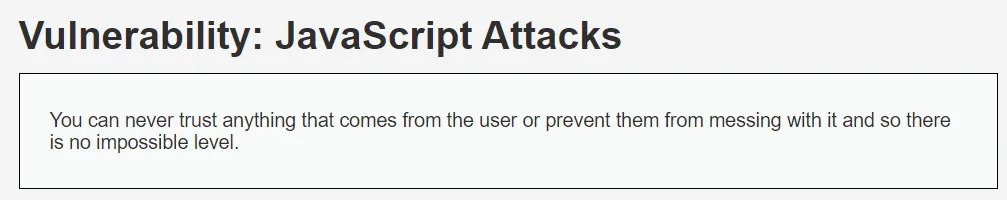

Impossible

提示

你永远无法相信来自用户的任何信息,也无法阻止用户对其进行干扰,因此不存在不可能达到的水平。

本文作者:Casear

本文链接:

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!